ประกาศใช้แล้ว “มาตรฐานความปลอดภัยเว็บไซต์” ฉบับแรกของไทย

วันที่โพส 17 ก.ย. 2568 ผู้ชม 31

ทำไมต้องมีมาตรฐานนี้

ปัจจุบัน เว็บไซต์ภาครัฐตกเป็นเป้าหมายการโจมตีทางไซเบอร์อย่างต่อเนื่อง ไม่ว่าจะเป็นการเจาะระบบ การแก้ไขหน้าเว็บเพื่อบิดเบือนข้อมูล การสร้างเว็บปลอมเพื่อหลอกประชาชน หรือการใช้เป็นช่องทางแพร่กระจายมัลแวร์

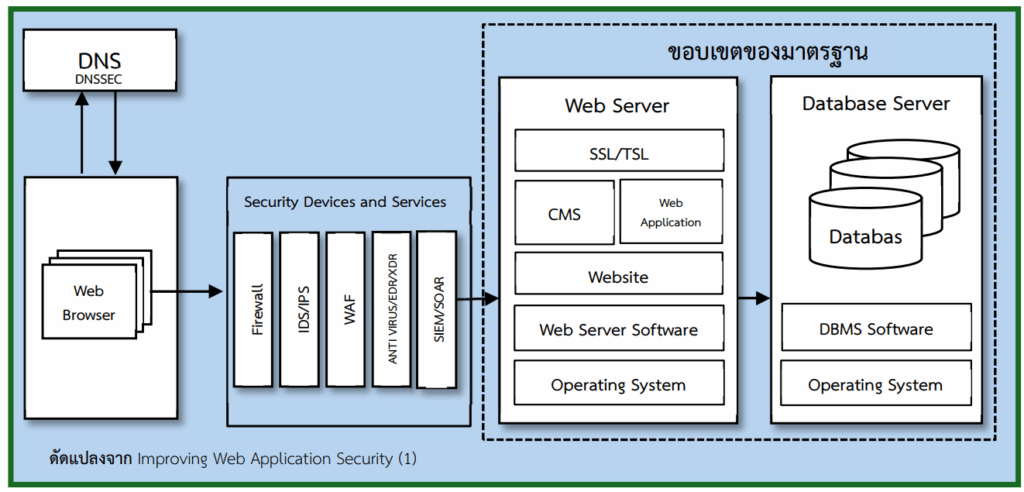

การมีมาตรฐานกลางจึงเป็นกลไกสำคัญในการกำหนดเกณฑ์ขั้นต่ำที่ทุกหน่วยงานต้องปฏิบัติตาม เพื่อยกระดับความปลอดภัยของระบบสารสนเทศและสร้างความมั่นใจให้กับประชาชน

มาตรฐานนี้ถูกจัดทำและประกาศโดย คณะกรรมการการรักษาความมั่นคงปลอดภัยไซเบอร์แห่งชาติ (กมช.) ซึ่งปฏิบัติหน้าที่ภายใต้ สำนักงานคณะกรรมการการรักษาความมั่นคงปลอดภัยไซเบอร์แห่งชาติ (สกมช. – NCSA) ซึ่งเป็นองค์กรที่มีบทบาทสำคัญตามพระราชบัญญัติการรักษาความมั่นคงปลอดภัยไซเบอร์ พ.ศ. 2562 ในการกำหนดมาตรการ มาตรฐาน และติดตามการบังคับใช้ในหน่วยงานที่เกี่ยวข้อง โดยเฉพาะหน่วยงานภาครัฐและโครงสร้างพื้นฐานสำคัญของประเทศ

สิทธิ์-หน้าที่ &ระยะเวลาปรับตัว

-

หน่วยงานภาครัฐมีหน้าที่ต้อง ปรับเว็บไซต์ของตนให้สอดคล้องกับมาตรฐาน โดยเฉพาะอย่างยิ่งในข้อกำหนดเกี่ยวกับความมั่นคงปลอดภัย การสำรองข้อมูล การจัดการช่องโหว่ และการแสดงนโยบายที่ชัดเจนต่อผู้ใช้

-

สำหรับบริษัทเอกชน โดยเฉพาะที่บริการทางออนไลน์ มีความเสี่ยงสูงถ้าไม่ได้ทำตาม — อาจถูกฟ้องร้อง, เสียชื่อเสียง, หรือถูกกำกับดูแลลงโทษตามกฎหมายที่เกี่ยวข้อง เช่น กฎหมาย PDPA (คุ้มครองข้อมูลส่วนบุคคล) ซึ่งมีบทลงโทษในกรณีละเมิดข้อมูลส่วนบุคคล หน่วยงานควรเตรียมแผนปรับตัวล่วงหน้า เช่น สำรวจเว็บไซต์ทั้งหมดที่ดูแลอยู่, วิเคราะห์ช่องโหว่, จัดสรรทรัพยากรด้านบุคลากร/เทคนิค/งบประมาณ เพื่อดำเนินการตามมาตรฐานใหม่

ความสัมพันธ์กับกฎหมายอื่น &มาตรฐานที่มีอยู่แล้ว

-

กฎหมาย PDPA: เรื่องการปกป้องข้อมูลส่วนบุคคล การแจ้งเตือนเมื่อมีเหตุข้อมูลรั่วไหล และสิทธิของเจ้าของข้อมูลส่วนบุคคล เป็นองค์ประกอบที่ต้องสอดคล้องกับมาตรฐานเว็บไซต์

-

กฎหมายอาชญากรรมคอมพิวเตอร์ (Computer Crime Act) และกฎหมายที่เกี่ยวข้องกับไซเบอร์ที่มีผลบังคับใช้อยู่แล้ว

-

มาตรฐานภาครัฐเดิม เช่น “มาตรฐานเว็บไซต์ภาครัฐ เวอร์ชัน 2.0” ที่มีส่วนเกี่ยวกับความมั่นคงปลอดภัยเว็บไซต์อยู่แล้วเป็นหนึ่งในองค์ประกอบที่ต้องปรับให้เข้ากับมาตรฐานใหม่

-

มาตรฐานคลาวด์ (Cloud Security Standard) พ.ศ. 2567 ที่ออกโดยคณะกรรมการรักษาความมั่นคงปลอดภัยไซเบอร์แห่งชาติ ซึ่งครอบคลุมการใช้บริการคลาวด์โดยหน่วยงานรัฐ / ภาคควบคุม / โครงสร้างพื้นฐาน สำคัญด้านสารสนเทศ เช่น CSP / CSC ฯลฯ

ผลกระทบ &โอกาสที่มาพร้อมกัน

ผลกระทบ

-

ถ้าเว็บไซต์ใดไม่ปรับตัว: เสี่ยงถูก “ตรวจสอบ” และ “ลงโทษ” ตามกฎหมายที่เกี่ยวข้อง หรือถูกตัดสิทธิการให้บริการ (เช่น ประกวดราคากับรัฐ) เพราะขาดตามข้อกำหนด

-

ต้องลงทุน: เรื่องบุคลากรที่มีความรู้เฉพาะทาง, เครื่องมือทดสอบ, การดูแลรักษา (maintenance), ระบบสำรอง, และทรัพยากรอื่น ๆ

โอกาส

-

สร้างความเชื่อถือแก่ผู้ใช้งาน: ผู้ใช้จะมั่นใจว่าเว็บไซต์ที่เข้ามีการรักษาความปลอดภัยที่ได้มาตรฐาน

-

ลดความเสี่ยงจากการโจมตี → ลดต้นทุนจากการแก้ไขหลังจากโดนแฮกหรือข้อมูลรั่วไหล

-

สามารถเป็นจุดขายเชิงบริการได้: สำหรับเว็บไซต์ของเอกชน ถ้าโปรโมตว่า “เว็บไซต์ปลอดภัยตามมาตรฐานแห่งชาติ” อาจช่วยเพิ่มความได้เปรียบในการแข่งขัน

สิ่งที่ควรทำทันที &แผนระยะยาว

-

ประเมินสภาพปัจจุบัน

-

ตรวจสอบว่าเว็บไซต์ใช้ HTTPS/TLS ที่อัพเดตหรือไม่

-

ตรวจสอบ CMS / modules / plugins มีช่องโหว่หรือยังไม่ได้อัพเดตหรือไม่

-

ทบทวนสิทธิ์ผู้ใช้ (user roles/permissions) ว่าเข้มงวดเพียงพอหรือไม่

-

-

จัดทำนโยบาย &เอกสารทางกฎหมาย

-

Website Security Policy, Privacy Policy, Cookie Policy, Data Breach Policy

-

ประกาศนโยบายให้ชัดเจนบนเว็บไซต์

-

-

ติดตั้งระบบตรวจสอบ &รับมือเหตุการณ์

-

ตั้งทีม /บุคลากรรับผิดชอบด้านความมั่นคงปลอดภัยเว็บไซต์

-

มีแผนสำรองข้อมูล (backup) และทดสอบว่า restore ได้จริง

-

ทำ vulnerability scanning / penetration testing เป็นระยะ

-

-

ฝึกอบรม &สร้างจิตสำนึก

-

บุคลากรที่ดูแลเว็บไซต์/webmaster /ทีม IT ต้องรับรู้เรื่องมาตรฐานใหม่และภัยไซเบอร์ที่อาจเกิดขึ้น

-

ให้พนักงานทั่วไปรู้วิธีปฏิบัติเมื่อพบเหตุผิดปกติ (เช่น phishing, malware)

-

-

ปรับปรุงอย่างต่อเนื่อง

-

มีการรีวิว / audit ภายในให้เป็นประจำ เช่น ทุก 6 เดือน หรือ 1 ปี

-

ติดตามประกาศกฎหมาย /แนวทางปฏิบัติใหม่ เช่น กฎหมาย PDPA / กฎหมาย Cybersecurity / Notifications ของ NCSC

-